Mögliche Probleme mit MS16-072

Kurze Warnung: Das aktuelle Security Update MS16-072 kann dazu führen, dass Benutzer-GPOs nicht mehr angewendet werden, wenn die Authentificated User die GPO nicht mehr lesen können, da die Gruppenrichtlinien nicht mehr im Benutzer sondern im Computerkontext gelesen werden und somit bei einer Lese-Einschränkung auf eine Benutzergruppe das Computerobjekt keine Rechte hat.

Ich habe es bei meinen eingeschränkten GPOs immer versucht zu vermeiden (es reicht den authent. Users das Apply Recht zu nehmen), aber ich weiss, dass einige Firmen diese “falsche” Einstellung so umgesetzt haben. Daher diese kurze Warnung von mir :)

Software Update Baselines

Automatic Deployment Rules (ADR) sind bei der Verteilung von Updates hilfreich, da sie automatisiert für jeden Monat (oder häufiger) neue Software Update Gruppen anlegen können, die nur die benötigten Updates beinhalten und somit die Gruppengrößen klein halten. Eine entsprechende Strategie habe ich bereits 2014 beschrieben. Kommt aber ein Client nach längerer Zeit wieder ans Netz, dann fehlen u.U. in den aktuellen Gruppen notwendige Updates, die erst bei der nächsten automatischen Regelabarbeitung wieder heruntergeladen werden müssen.

Consumerization of IT – Revisited

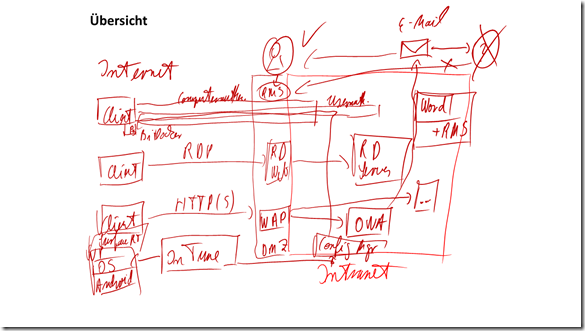

Anfang 2014 habe ich in Channel9 eine kleinen Überblick über “Consumerization of IT” gegeben: https://channel9.msdn.com/Series/Ein-Ueberblick-ueber-Consumerization-of-IT/Was-ist-Consumerization-of-IT-

Wie stellt sich das damals skizzierte Bild von Microsoft Technologien heute dar?

Zentraler Angelpunkt aller Aktivitäten sollten immer noch die Daten sein. Daher habe ich schon damals viel Augenmerk auf AD RMS gelegt. Mittlerweile wurde es durch einen Azure Dienst namens Azure Rights Management ergänzt. Durch die Integration in Azure AD und eines On-Premise Connectors wird der Austausch mit anderen Firmen deutlich vereinfacht, da keine individuellen Trusts zwischen Firmen erzeugt werden müssen. Durch die Verwendung von RMS for Individuals kann darüber hinaus ein sicherer Austausch von Dokumenten auch mit Personen erfolgen, die keinen Zugang zu kostenpflichtigen Azure Diensten haben.

Software Update Strategie

Ein wesentlicher Bestandteil vom System Center Configuration Manager 2012 R2 (ConfigMgr) ist die Software Update Verteilung. Sie basiert im Hintergrund auf den Updatedefinitionen von WSUS, aber erweitert die Steuerung und Anpassbarkeit extrem.

Daraus ergibt sich zwangsweise, dass viele von den Möglichkeiten zuerst überrascht sind und sich zum einfachen Konzept des WSUS zurücksehnen.

Daher sollen in diesem Blogpost und in nachfolgenden Post verschiedene Strategien zur Softwareupdateverteilung vorgestellt werden.

Seit ConfigMgr 2012 gibt es die Automatic Deployment Rules, die vom Aufwand wieder an die Einfachheit des WSUS herankommen.

SCCM 2012: FEP Policy cannot be applied (ErrorCode –2147467259)

In SCCM 2012 ist der Forefront Endpoint Protection (FEP) Client noch stärker im Configuration Manager (SCCM) integriert worden. Daher kümmert sich auch der SCCM Client um das Einspielen der FEP Policy, die als XML File vorliegt.

In einigen Fällen scheitert dies aber und die Clients erhalten in der SCCM Konsole im Bereich FEP den Status fehlerhaft.

Bei der ersten Analyse hilft das Log EndpointProtectionAgent.log auf dem Client (%systemroot%\ccm\logs). In diesem Fall war folgende Fehlermeldung zu lesen:

Hyper-V 3.0

Im Rahmen einer Vortragsserie haben ein Kollege und ich die Neuerungen in Windows Server 2012 vorgestellt. In diesem Post möchte ich diese nochmal zusammenfassen und einige Details erklären:

In folgenden Bereichen sehe ich Neuerungen:

Limits

- 64vCPUs per Guest

- 4TB per Host

- 320 logical CPUs pro Host

- 1TB pro VM

- 64 Cluster Nodes

- 4000 VMs pro Cluster

Memory

SSL Handshake Fehler

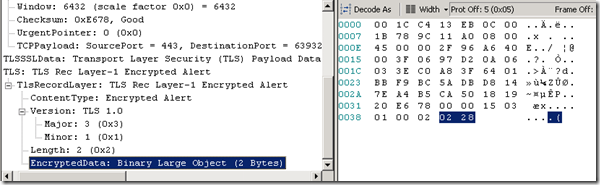

In einem Fall konnte von einem Server nicht auf die SSL geschützte Webseite eines anderen Servers zugegriffen werden. Die Standardfehler wie unvertrautem Zertifikat, fehlerhafte IE Einstellungen konnten ausgeschlossen werden. Daher blieb nur der beherzte Griff zum Netzwerkmonitor und Google.

In einem Fall konnte von einem Server nicht auf die SSL geschützte Webseite eines anderen Servers zugegriffen werden. Die Standardfehler wie unvertrautem Zertifikat, fehlerhafte IE Einstellungen konnten ausgeschlossen werden. Daher blieb nur der beherzte Griff zum Netzwerkmonitor und Google.

Mit Unterstützung dieses Artikels (

http://blogs.msdn.com/b/sudeepg/archive/2009/02/16/debugging-ssl-handshake-failure-using-network-monitor-a-scenario.aspx) konnte der eigentliche SSL Fehler aus dem Mitschnitt ermittelt werden:

Der letzte Hex Wert (blau hinterlegt, 28 = Dez 40) ist der Fehlercode:

SCOM 2007 R2 Cumulative Update 6

Obwohl System Center Operations Manager (SCOM) 2012 bereits seit über einem Monat verfügbar ist und bereits das erste Update erhalten hat, bringt Microsoft jetzt ein Cumulative Update für SCOM 2007 heraus:

Obwohl System Center Operations Manager (SCOM) 2012 bereits seit über einem Monat verfügbar ist und bereits das erste Update erhalten hat, bringt Microsoft jetzt ein Cumulative Update für SCOM 2007 heraus:

Cumulative Update 6 for System Center Operations Manager 2007 R2 is available (2626076)

Die Liste der behobenen Fehler ist umfangreich, der relevanteste Fix dürfte aber im Bereich Cross-Plattform sein:

SCCM 2012: Update Operating System Image

Ein weiteres neues Feature in SCCM 2012 ist die Möglichkeit offline WIM Image einfach aktuell zu halten, so dass ein Rollout dieses OSes immer mit den neuesten bereits installierten Updates erfolgt. Dieser Post beschreibt das Vorgehen dabei.

Zu finden ist das Feature im OS Deployment Bereicht. (Software Library –> Operating Systems). Dort wählt man das gewünscht Image aus. Im obeneren Bereich gibt es dann den Schedule Updates” Button (siehe nachfolgenden Screenshoot):

Security: Kostenloses eBook: Security and Privacy for Microsoft Office User

Microsoft Press stellt momentan kostenlos ein eBook als PDF zur Verfügung. Das Thema ist nicht besonders anspruchsvoll (Passwortschutz in Office 2010 und Entfernen von persönlichen Daten), dafür bestimmt interessant für den einen oder anderen Office User:

http://blogs.msdn.com/b/microsoft_press/archive/2012/02/29/free-ebook-security-and-privacy-for-microsoft-office-users.aspx